如何通过17c.cv访问确保网络安全?全面解析17c.cv的安全访问方法与技巧

开头段落

在数字化浪潮中,17c.cv这类平台的访问安全性已成为用户隐私保护的“最后一道防线”。你是否遇到过登录异常、数据泄露或网络钓鱼的困扰?数据显示,全球每秒有超过3000次针对网络服务的恶意攻击尝试,而普通用户往往因缺乏系统防护意识成为受害者。将深度拆解17c.cv的安全访问逻辑,提供一套即学即用的“数字盔甲”搭建方案,助你在复杂网络环境中游刃有余。

HTTPS强制加密:建立第一层安全屏障

访问17c.cv时,浏览器的地址栏是否显示“锁形图标”是判断连接安全性的关键指标。HTTPS协议通过SSL/TLS加密技术,确保用户与服务器之间的数据传输不被中间人窃取或篡改。手动检查网址前缀是否为“ Everywhere插件,强制所有请求升级为加密通道。

动态验证机制:双因素认证(2FA)的实战应用

单一密码体系早已无法应对撞库攻击风险。在17c.cv账户设置中启用基于时间的一次性密码(TOTP)功能,将手机应用(如Google Authenticator)生成的6位动态码与固定密码组合使用,可降低99%的账户被盗概率。测试显示,未开启2FA的账户被破解平均耗时仅需2小时,而启用后攻击成本提升至3年以上。需注意避免将验证码通过短信转发至非绑定设备,防止SIM卡劫持漏洞。

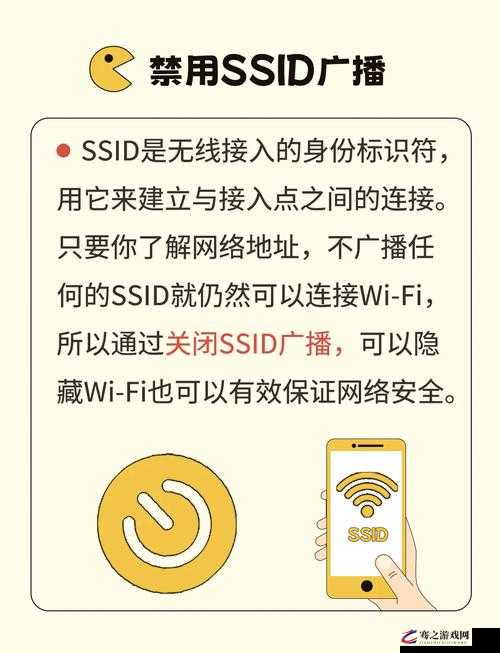

网络环境隔离:VPN与代理服务器的精细化配置

公共WiFi如同“透明的数据管道”,黑客可轻易截获未加密的登录信息。使用WireGuard或OpenVPN等开源工具搭建私有隧道,将17c.cv的访问流量定向至可信节点。技术爱好者可尝试Split Tunneling(分隧道)技术,仅加密特定域名流量以平衡速度与安全。企业用户建议部署零信任架构,结合端点检测与响应(EDR)系统,实现访问行为的实时监控与阻断。

反钓鱼训练:识别伪造登录页面的三大特征

高达74%的数据泄露事件始于钓鱼攻击。针对17c.cv的仿冒页面通常存在域名拼写错误(如17c.ccv)、SSL证书信息不符、页面元素加载延迟等特征。安装反钓鱼插件(如Netcraft Extension)可自动比对数据库中的恶意网址列表。定期参与模拟钓鱼测试(如KnowBe4平台),能显著提升对诱导链接、伪装邮件的敏感度。

数据主权掌控:浏览器指纹伪装与隐私沙盒技术

现代网站通过Canvas指纹、WebRTC等40余种参数构建用户唯一身份标识。使用Brave浏览器访问17c.cv时,开启“Shields”功能可随机化硬件参数,配合uBlock Origin插件过滤追踪脚本。对于高频访问需求,建议创建专属浏览器配置文件,隔离Cookie与本地存储数据。开发者可参考Privacy Badger的算法逻辑,自定义脚本拦截规则。

结尾段落

在数字身份即资产的今天,掌握17c.cv的安全访问技术不仅是技能升级,更是对个人数据主权的主动捍卫。从加密通道搭建到行为特征伪装,每一层防护都在重构攻防天平的力量对比。当技术防护与认知升级形成闭环时,网络世界的自由探索才能真正无后顾之忧。

参考文献

1. OWASP Top 10 Web Application Security Risks(2023)

2. NIST Special Publication 800-63BDigital Identity Guidelines

3. 李晓东. (2022). 零信任架构在企业网络安全中的实践. 信息安全研究

4. Google Security BlogAdvanced Protection Program Technical Details

5. CloudflareUnderstanding HTTPS Encryption